お役立ち情報

Emotet(エモテット)活動再開。感染対策と被害後の対応はどうする?(2023年3月16日追記)

良かったら”♥”を押してね!

2023年3月16日 追記

2023年3月上旬、再びEmotet(エモテット)の被害が広がっているようです。

有害な添付ファイルを送り付けて、そこから感染させるという手口は変わっていません。

しかし、添付するファイルを500MB以上の大きなサイズにすることによって、セキュリティソフトに検知されにくくするという形になっています。

以前はマクロを仕込んだMicrosoft Excelのデータが送られてくるケースが主流でしたが、最近確認されたものは、同じくマクロを組み込んだMicrosoft Wordのデータが添付されるようです。

今回は、新しいEmotetの対策と注意点をなるべくわかりやすく解説します。

追記部分に飛ぶ方は「⑥セキュリティソフトでも検知できない?」からどうぞ!

2022年3月10日 追記

昨年末に活動再開したとして話題になっていたEmotet。

2022年の2月頃からさらに被害が増え、3月10日現在300件以上もの被害報告があるとされています。

添付ファイルと成りすましメールにより、受け取り手の個人情報を抜き取るマルウェア(ウイルス)に感染させる、という手法は変わりません。

ですが、成りすましメールの文章の精度が上がり、一目で「偽物だ」と気付きにくくなっているようです。

最新情報や「スマホに感染するの?」という点も含めてまとめましたので、被害防止のためにぜひご参照ください。

2021年12月14日 追記

昨年、流行していたマルウェアのEmotetが10カ月ぶりに活動を再開したようです。日本の組織にも11月17日ごろから攻撃メールが届いているとのこと。

メールの偽装をはじめとした気づかれにくさや、悪意のあるマクロは健在のようです。

見慣れたメールだと油断してしまうかもしれませんが、まずはEmotetが再始動していることを把握して、メールや添付ファイルに注意するようにしてください。

以前、世界中に被害を出したEmotetがまた猛威を振るう恐れがあるので、相違点などをまとめて記事を更新しました。

対策としてご活用ください。

当ブログでは、これまでにセキュリティに関するテーマについて、いくつかご紹介してきました。

今回はセキュリティに関するテーマの中でも特に重要度が高い「知り合いや取引先を装ったメールで、添付ファイルを開くだけで感染してしまう」という非常に恐ろしいマルウェアである Emotet エモテット について詳しく調べてみました。

目次

-

Emotet(エモテット)とは

-

Emotet(エモテット)の攻撃メールの特徴

①実在する人物からの返信メールに偽装

②添付ファイル内に存在する悪意のあるマクロ

③攻撃者が付け加えた「不自然な文章」

④Emotet本体を見つけづらい

⑤偽物メールだと気付きにくい文章に

⑥セキュリティソフトでも検知できない?(2023年3月16日追加) -

急増しているZIPファイルが添付される攻撃メール(2023年3月16日追加)

-

スマホには感染するの?

①iPhoneの場合

②Androidの場合 -

感染防止対策のまとめ

-

まとめ

1.Emotet(エモテット)とは

Emotet(エモテット)は最近被害が特に急増しているマルウェア(以下、単にウィルスと表記)です。

感染する流れとしては、以下の通りです。

- 自分の知り合いに偽装したメールが届く

- 添付されているzipデータを解凍する

(または、添付データをダウンロードする) - ExcelやWordファイルが入っていて、それを開く

- 「コンテンツの有効化」が求められ、許可する

- Emotetに感染

Emotetは、感染者の情報を盗み、さらに他者へ感染拡大させるために感染者自身のデバイスを悪用する性質があります。

さらにその特徴として、見慣れた内容のように偽装されたメールを送信し、添付されるワードファイルを開くだけで感染するなど、その手口が非常に巧妙で、メールの受信者がウィルスだと気づきにくい点が挙げられます。

例えばあなたが攻撃対象者である場合、あなたが過去にメールをのやり取りをしたことがある、実在する相手の氏名、メールアドレス、メールの内容の一部が流用されるため、あたかも実在する相手からの返信メールであるかのように見えてしまうのが今までのウィスルとの大きな違いで、Emotetの非常に恐ろしい点だと言えます。

2.Emotetの攻撃メールの特徴

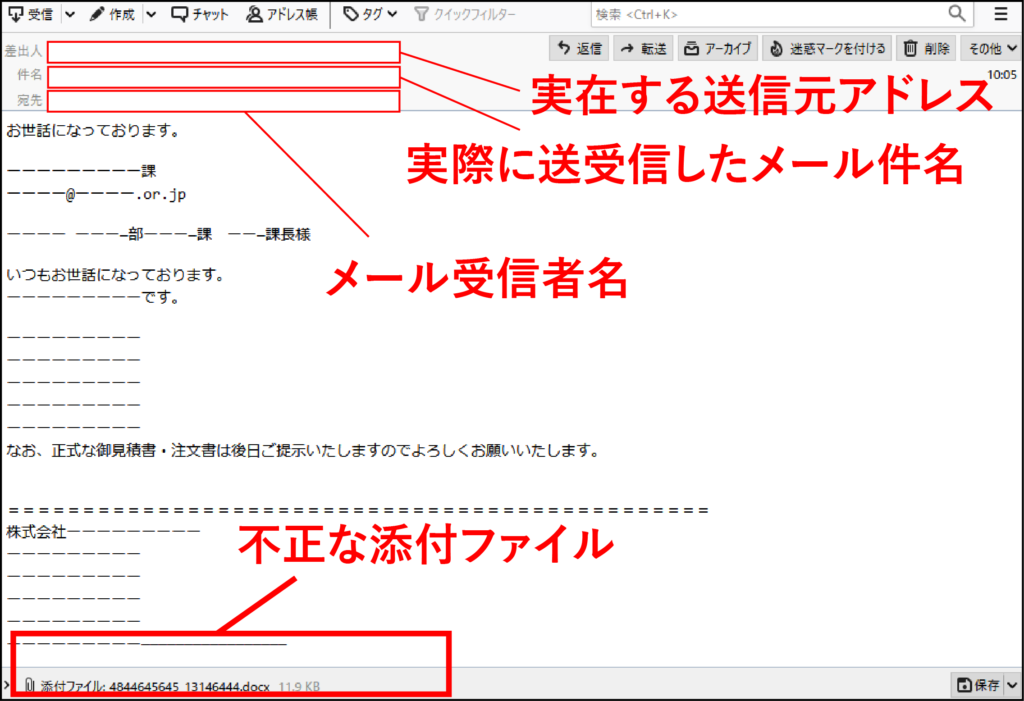

①実在する人物からの返信メールに偽装

上図は実際に送られてくるEmotetのウィルス感染を狙うメールのイメージです。

イメージを元に、前の章でも少し触れた「あたかも実在する相手からの返信メールであるかのように 装う」という手口についてもう少し詳しくご紹介します。

ポイントはこのメールの受信者(以下、Aとする)が取引先に過去に送信したメールがそのまま引用され、まるでその取引から返信されたかのように見える点です。

メールの差出人や件名、メール末尾の引用部分まで、Aが過去に送信したメールの一部が流用されており、添付されているワードファイルは、AのパソコンにEmotetを感染させるための機能を持った悪意のある不正なファイルとなっています。

一見して、自分が実際に送信したメールへの返信に見えた場合、とっさに添付ファイルを開いてしまう可能性は十分に考えられるため、非常に注意が必要です。

②添付ファイル内に存在する悪意のあるマクロ

攻撃メールに添付されたファイルを開くと、マイクロソフトやOfficeのロゴと、数行のメッセージが書かれた文章が表示されます。

さらにメール本文には「コンテンツの有効化」のボタンをクリックをするように誘導するような文章が書かれているのも大きな特徴です。

また、文書ファイル内に悪意のあるマクロが埋め込まれており、マクロには、外部サイトに設置されたEmotetをダウンロードして、PCに感染させるような命令が組み込まれています。

「コンテンツの有効化」ボタンをクリックすると、マクロの動作を許可することになるため、少しでも疑わしい点があるメールについては、コンテンツの有効化を決してクリックしないように注意が必要です。

③攻撃者が付け加えた「不自然な文章」(2022年3月10日更新)

※この項目は記事公開時(2020年9月25日時点)の情報です。

2022年3月10日現在、手口が巧妙化し、偽物とは気付きにくいような自然な日本語のメールが確認されています。

最新の情報については「⑤偽物メールだと気付きにくい文章に」をご参照ください。

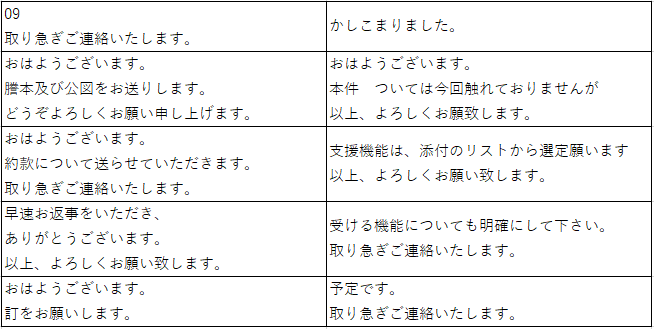

Emotetの攻撃メールについては、メールの内容を補足する情報として、下記のような文面がメール内に使用されることがありますが、その日本語が一部不自然であることも大きな特徴だと言えます。

https://www.ipa.go.jp/security/announce/20191202.html

あたかも実在する人物からの返信のように巧妙に偽装するEmotetの攻撃メールですが、上記の例のように、そのメール本文の一部からそれがウィルスへの感染を狙うメールであるという判断をすることもできます。

そのため、普段からメールの送信元や件名だけでなく、本文に不自然な点はないか気を付けておくのも非常に有効な対策だと言えそうです。

④Emotet本体を見つけづらい(2021年12月14日更新)

通信関係の専門的な話になってしまいますが、HTTPSを利用するように変更されているようです。HTTPSとは通信手段のルールのこと。

このため、ログをもとにした追跡が困難になっているそうです。

一般のユーザがここまで把握する必要はないかもしれませんが、感染してしまった場合、元をたどるのが困難と覚えておきましょう。

その他cookie(クッキー)を使用するようにもなっているとのことなので、むやみにcookieを許可しないように気を付けてください。

※cookieとは、Webサイトを訪れたユーザーの情報を保存しているファイル。広告の表示やログイン情報の保持などに利用されています。

⑤偽物メールだと気付きにくい文章に(2022年3月10日追加)

メールの文章に自然な日本語が使われるようになり、一見すると偽物かどうかわかりにくい点から、さらに被害が拡大しているようです。

過去の被害では、「③攻撃者が付け加えた「不自然な文章」」でも取り上げたように「本件 ついては」「訂をお願いします」といった不自然な日本語が特徴で、注意して見れば比較的被害を防ぎやすいものもありました。

しかし、日本語の精度が上がって見分けがつきにくくなったほか、「頂いた請求書に修正が必要な点があります」といった内容で添付ファイルの開封を促すケースが報告されています。

送信者を過去実際にやりとりがあった人物に偽装するという特性上、「身に覚えのないメール・添付ファイル・URLは開かない」といった対策だけでは防ぎにくくなっています。

感染しないためにどうすればいいか、「5.感染防止対策と開封後の対応」にまとめましたので、ご参照ください。

⑥セキュリティソフトでも検知できない?(2023年3月16日追加)

2023年に確認された新しいEmotetは、大きな容量の添付ファイルを送って、セキュリティソフトの検知をすり抜けるという点が特徴です。

送付されるのは圧縮されたzipファイルですが、元のサイズは500MB以上。

セキュリティソフトによっては大容量のデータをすべてスキャンすることは難しく、不審なものが含まれていても、設定によっては検知されずにそのまま届くこともあるようです。

「セキュリティソフトが入っているから」と過信せずに、「5.感染防止対策と開封後の対応」で挙げるように、個人の意識レベルからの対策が必要となります。

3.急増しているZIPファイルが添付される攻撃メール(2023年3月16日追記)

IPA(情報処理推進機構)によると、2020年9月2日に「添付ファイルにパスワード付きのZIPファイルを追加した攻撃メール」が確認されています。

この手口の特徴として、添付ファイルが暗号化されているため、メールを受信するまでの経路において、セキュリティソフトの検知を回避できてしまう可能性が高い点が挙げられます。

ZIPフィルの中身は前述の悪意のあるマクロが組み込まれたワードファイルであるため、添付ファイルをPCへ保存して、メールに記載されているパスワードを使ってZIPファイルを解凍し、表示されたWordファイルの「コンテンツの有効化」をするとウィルスに感染してしまうので注意が必要です。

添付ファイルがZIP形式である場合もZIP形式でない場合も共通して言えるのは、「コンテンツの有効化」ボタンをクリックすることで、最終的にウィルスに感染してしまうということです。

そのため、 「コンテンツの有効化」 をクリックする際には、できる限り注意を払うように日頃から気を付けておくのがよいと言えそうです。

また疑わしいメールやファイルについては、その都度ウィルス対策ソフトによるスキャンを行うことも重要です。

<2023年3月16日 追記>

2023年3月現在、パスワードなしのZIPファイルが送信される例が報告されています。

「パスワード付きのZIPファイルが添付されたメールをはじく」という設定だけでは防ぐのが難しくなってきています。

4.スマホには感染するの?(2022年3月10日追加)

①iPhoneの場合

iPhoneは、スマホの中では比較的感染のリスクが低いほうです。

ただし、OSを常に最新の状態にしておく必要があります。「設定」→「一般」→「ソフトウェア・アップデート」を確認し、「iOSは最新です」といった文面が出ていれば最新版になっています。不安な方は、一度確認することをおすすめします。

②Androidの場合

Androidは、OSのアップデートだけでは少々不安が残るようです。

Androidはオープンソース(ソースを公開している=簡単に言えば、Androidの仕組みを全世界に公開している)のプラットフォームであり、アプリ開発などが容易な反面、悪意あるユーザーにも利用されてしまう恐れがあります。

とはいえ、一般的な対策に加え、ウイルス対策のソフトウェア・アプリを入れることで対策は十分可能です。

5.感染防止対策と開封後の対応

一般的なものも含め、Emotet対策として徹底したほうがよい内容をまとめました。他のウイルス・マルウェア対策にもなりますので、今一度しっかり確認しておきたいですね。

- 身に覚えのないメール、添付ファイル、URLは開かない。

- 「先日あなたに頂いたデータですが、修正してください」といった内容がきた場合、添付ファイル名が自分が送ったものと同じかどうかを確認する。

- PC、スマホは常に最新のバージョンにしておく。

- 怪しい添付ファイルを開いた際「マクロを有効にする」や「コンテンツの有効化」といった内容を許可しない。

- ウイルス対策のソフトウェア・アプリをインストールする。また、常に最新のバージョンにしておく。

- 万が一不審なメール、ファイル、URLを開いてしまったら、LANケーブルを抜く・Wi-Fi接続を切るなどしてネットの接続を外し、すぐにシステム管理者に相談する。

4.まとめ

今回は急増しているマルウェア「Emotet」について詳しく調べてみました。

身に覚えのないメールの添付ファイルは開かない、本文中のURLはクリックしないなどの、従来の一般的なウイルス対策を行ってください。

自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かないようにすることと、「コンテンツの有効化」ボタンをクリックしないように気を付けることが重要だと言えます。

ライター:井上

愛知 県内から 名古屋 を中心にホームページ制作を行っている会社

株式会社 WWG(ダブルダブルジー)

愛知県 名古屋市中村区名駅5-16-17 花車ビル南館5F

TEL : 052-890-7007(2021-12/16~変更)

WWGスペース 名古屋のホームページ制作会社が発信するオウンドメディア

WWGスペース 名古屋のホームページ制作会社が発信するオウンドメディア